Étapes du processus de cyber-résilience

HOPEX Cyber Resilience est un module qui vous accompagne tout au long de votre initative de cyber-résilience.

Gérer l'environnement informatique

HOPEX permet, d'une manière générale, de gérer :

• les processus de l'entreprise

• les ressources informatiques associées

• les risques liés aux TIC

HOPEX Cyber Resilience permet de visualiser les types d'objets suivants (en plus des types d'objets disponibles avec les solutions GRC) :

• Technologie

Pour y accéder, cliquez sur Environnement > Organisation > Technologies.

• Serveur (déployé)

• Centre de données

• Installation

• Catégorie de données

Identifier les processus et ressources informatiques critiques

Les risques liés aux technologies de l'information et de la communication (TIC) doivent être identifiés.

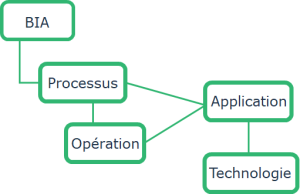

Pour cela vous devez procéder à des Bilans d'Impact sur l'Activité (BIA) pour identifier les processus critiques.

Le rapport Impacts de BIA, qui se présente sous forme d'un dendrogramme, affiche les risques, applications et technologies. Vous pouvez cliquer sur les éléments du dendrogramme pour déplier le rapport.

Lorsque vous passez la souris sur un objet, vous pouvez visualiser des valeurs le concernant dans un info-bulle.

Évaluer le framework de cyber-résilience

Les cyber-risques doivent être évalués. Un modèle de questionnaire spécifique est disponible.

Planifier la stratégie de cyber-résilience

Vous devez documenter et tester les Plans de Continuité d'Activité.

Dans les propriétés des applications et technologies logicielles reliées aux processus critiques, vous pouvez visualiser les BIA et PCA concernés.

Gérer les cyberincidents

Vous devez documenter, notifier et suivre les cyberincidents.

Dans les propriétés d'un incident, la page Description des causes vous permet de saisir un commentaire concernant l'analyse des causes.

Des rapports spécifiques permettent de :

• générer un rapport des incidents majeurs pour informer les autorités.

• analyser les incidents.

• surveiller les cyberincidents qui surviennent.

Piloter la cyber-résilience

Des rapports vous permettent de piloter votre initiative de cyber-résilience.

Pour plus de détails, voir Rapports de cyber-résilience.