Rapports concernant l’identification des risques

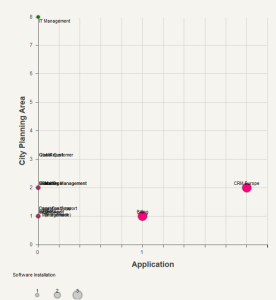

Criticité des applications

Chemin d’accès

Rapports > Risques informatiques > Identification > Criticité des applications

Paramètres

• Processus métier : liste de processus métier

Un processus métier représente un système qui fournit des produits ou des services à un client interne ou externe à l'entreprise ou à l'organisation. Aux niveaux supérieurs, un processus métier définit une structuration et une catégorisation du métier de l'entreprise. Il peut être décomposé en d'autres processus. Le lien vers les processus organisationnels permet de décrire l'implémentation réelle du processus métier dans l'organisation. Un processus métier peut également être détaillé à l'aide d'une vue fonctionnelle.

• Type d'application (facultatif)

Résultat

Ce rapport présente sous formes de bulles les applications reliées aux processus métier, avec les indications suivantes :

|

En abscisses

|

Nombre d’applications interfacées via des flux avec l’application considérée

|

|

En ordonnées

|

Nombre de capacités métier reliées à l’application

|

|

Taille des bulles

|

Nombre d’installations logicielles de l’application

|

|

Couleur de la bulle

|

Fonction du coût global de l’application

|

Une capacité métier est une unité de découpage des traitements d'un système d’information. Les traitements peuvent par exemple correspondre à une activité ou à un métier de l'entreprise.

Le coût global de l’application est disponible dans la solution

HOPEX IT Portfolio Management.

Exemple

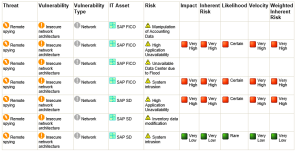

Tableau Menaces et Vulnérabilités

Chemin d’accès

Rapports > Risques informatiques > Identification > Tableau Menaces et vulnérabilités

Paramètres

• Dates de début et de fin

Les dates de début et de fin permettent de définir la plage de valeur à prendre en compte pour les évaluations. Si le même objet est évalué plusieurs fois durant la période, c’est la dernière évaluation qui est retenue.

• Menaces exploitant les vulnérabilités

Les menaces sont des facteurs externes ou internes qui mettent en danger les actifs informatiques de l’entreprise.

Les vulnérabilités sont des défauts de maîtrise d’un actif (informatique) qui le rendent vulnérable à une menace et peuvent conduire à un défaut de confidentialité, d’intégrité ou de disponibilité de cet actif.

Résultat

Le rapport présente les risques via l’arborescence Menace > Vulnérabilité > Application.

Il affiche la dernière évaluation des risques pour le contexte de l’application.

Exemple